2022 őszi Sandworm-támadás az ukrán villamosenergia-rendszer ellen

Még a hónap elején publikálta a Mandiant azt a tanulmányát

https://www.mandiant.com/resources/blog/sandworm-disrupts-power-ukraine-operational-technology

ami a 2022 őszén történt, ukrán villamosenergia-rendszer elleni kibertámadás részleteit tárta fel. Az elemzések szerint erősen valószínű, hogy a Sandworm néven (is) ismert, feltételezhetően GRU/GU-kapcsolatokkal rendelkező orosz APT-csoport felelős a támadásért. Ez nem akkora újdonság (a Sandworm számos komoly, akár nyugodtan felső kategóriásnak nevezhető kibertámadásért felelős az elemzések szerint), az már sokkal inkább, hogy ezúttal nem malware-t használtak a támadáshoz, hanem a megtámadott szervezet rendszereinek legitim eszközeivel érték el az üzemzavart (ezt nevezik angolul Living-of-the-Land támadásnak is). Ez pedig egészen új helyzetet teremt, egyrészt, mert a jelek szerint a korábbi támadásoknál először sikerült malware-ekkel (BlackEnergy, Industroyer) üzemzavarokat okozni az ukrán villamosenergia-rendszerben, ez 2022 elején (az elérhető információk alapján) már nem sikerült (Industroyer2, PipeDream) elérni a támadók célját. Ennek elsődleges oka szerintem az, hogy az ukrán biztonsági szakemberek (nem függetlenül az amerikai "Hunt Forward"-támogatástól) kifejezetten hatékony észlelési és incidenskezelési képességeket építettek ki. A Living-of-the-Land támadások viszont a célba vett rendszereken gyárilag vagy az üzemeltetők által telepített eszközöket használják, így nehezebb a hagyományos kártékony kód elleni védelmi megoldásokkal megelőzni vagy észlelni. Ez pedig várhatóan azt fogja jelenteni, hogy a különböző APT-csoportok el fognak mozdulni ebbe az irányba és a kritikus infrastruktúrákat védő szakembereknek ki kell dolgozniuk a hatékony védekezési módokat a Living-of-the-Land támadások ellen.

Ráadásul a kibertámadások a széles körben ismert tavaly őszi, ukrán villamosenergia-alállomások elleni orosz rakéta- és dróntámadásokkal egyidőben történt. Azt hiszem, ha valamit, hát ezt aztán tényleg nevezhetjük hibrid háborúnak...

Illetve van még egy tanulság és ez sem éppen örömteli (szerintem). Egyre inkább úgy látom, ahogy a hibrid háborúhoz kapcsolód, kritikus infrastruktúrák elleni kibertámadásokról a szakma egyre kevésbé és egyre később kaphatnak információkat, ez pedig sajnos azt is jelenti, hogy a védekezésben kulcsszerepet játszó szakembereknek sokkal nehezebb dolguk van a rájuk bízott rendszerek hatékony megvédése során.

Kibertámadás izraeli naperőmű ellen

Az október 7-i terrortámadás után indult izraeli hadműveletek szinte már borítékolhatóan hozták el az izraeli állami és kritikus infrastruktúra elleni kibertámadásokat. A magukat Salamon katonáinak nevező, palesztín-párti csoport a hírek szerint

https://securityaffairs.com/153778/security/soldiers-of-solomon-hacked-israel-flour-plant.html

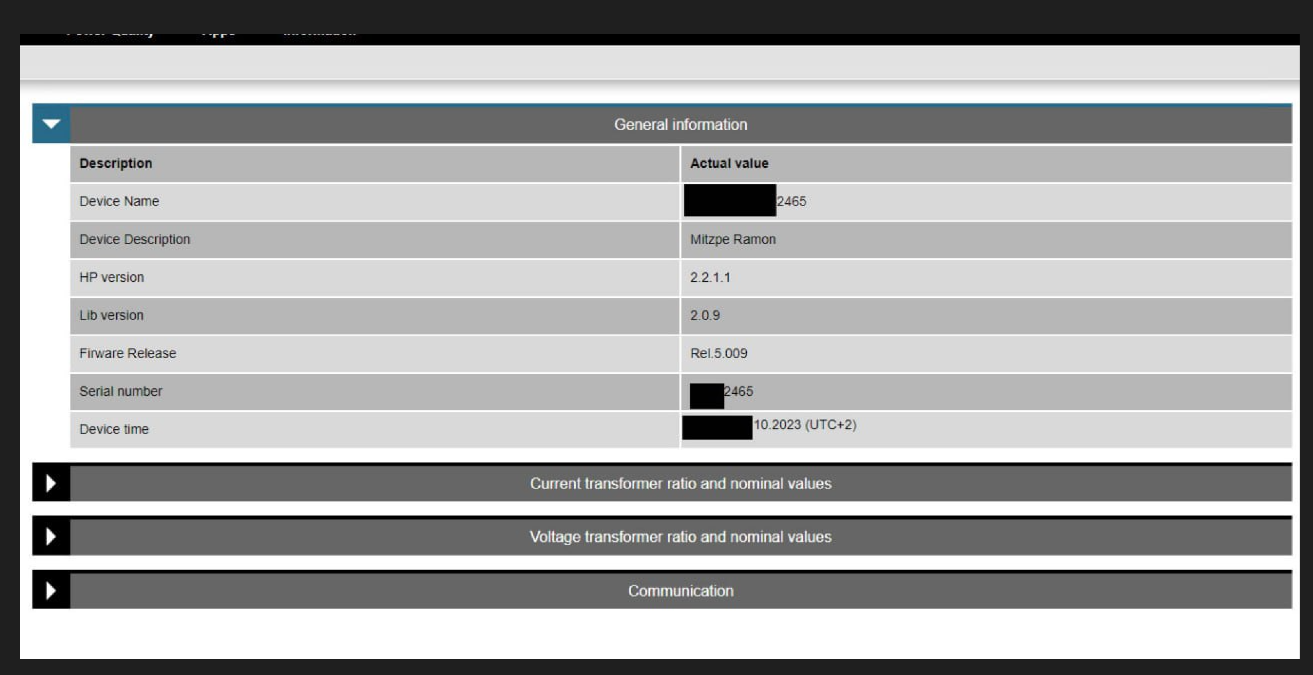

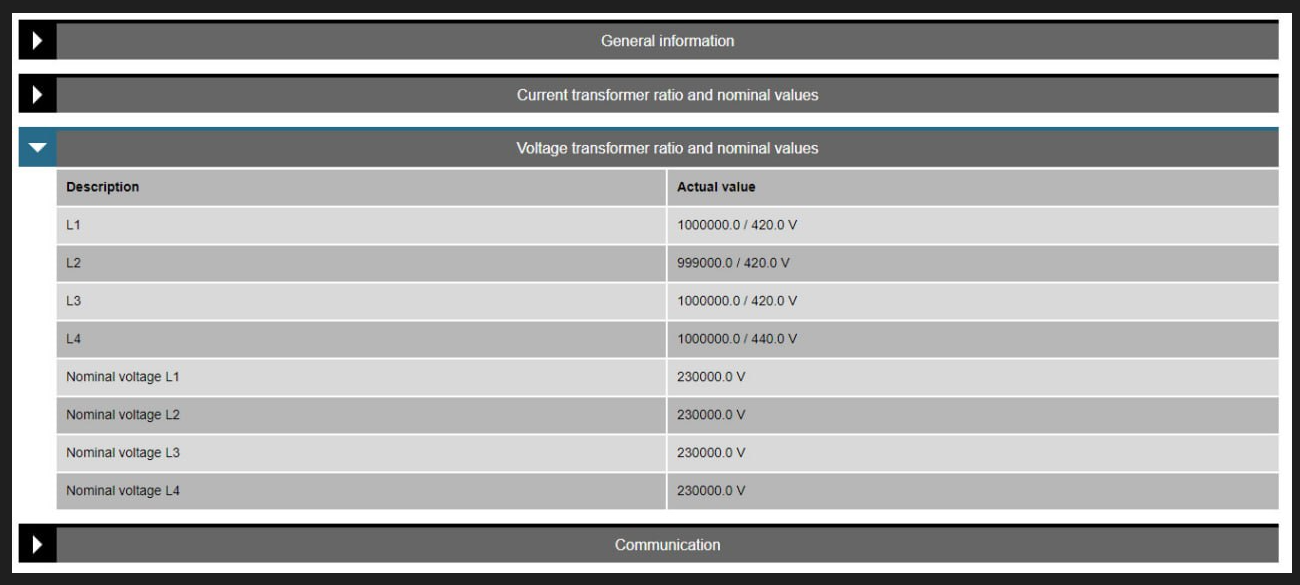

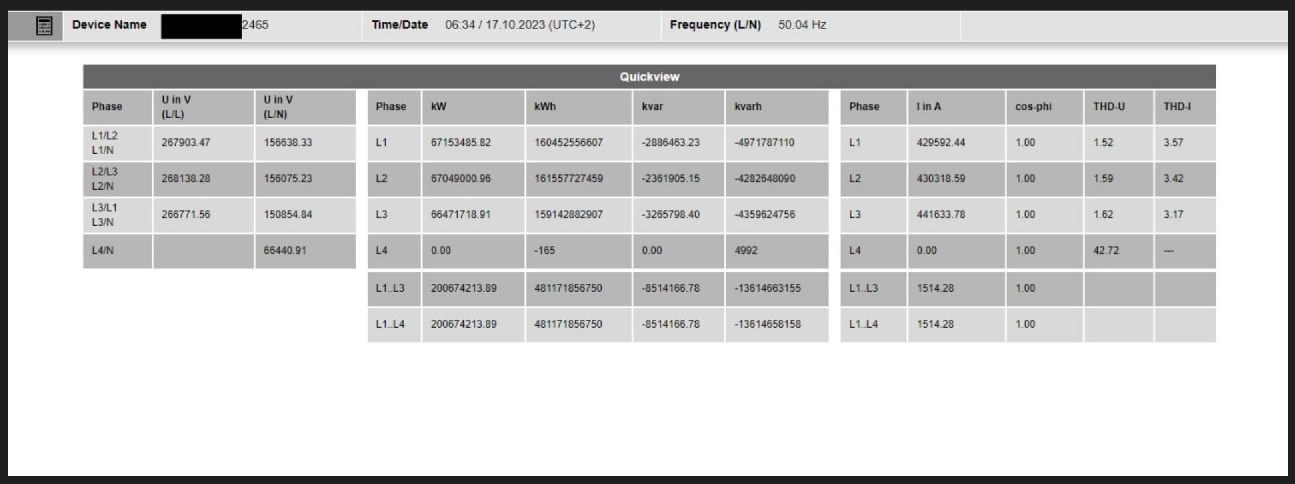

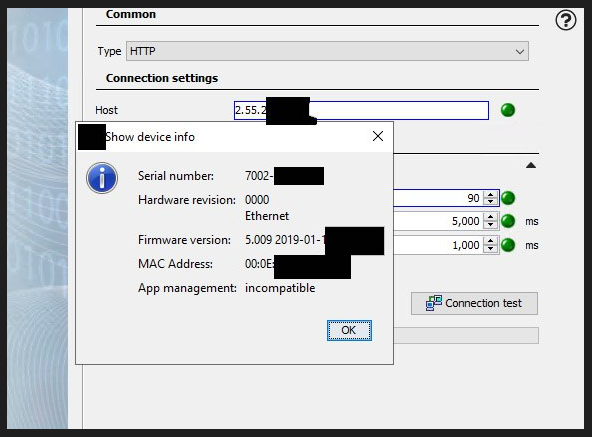

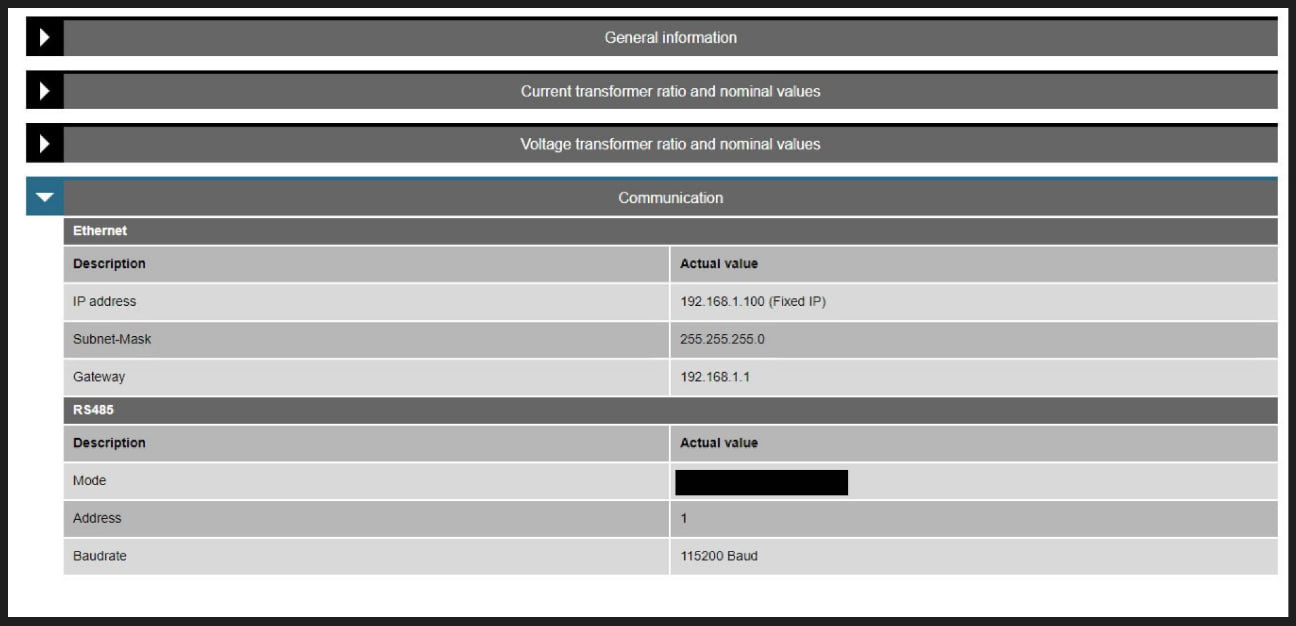

betört egy malom rendszereibe, de nem is ez volt (számomra) a legérdekesebb része a fenti cikknek, hanem az a mondat, hogy ugyanez a csoport felelős az Ashalim naperőmű elleni támadással. Az alábbi képernyőképeket állítólag a támadók töltötték fel egy leak oldalra:

Sajnos további részletek erről az incidensről sem ismertek és ahogy az ukrajnai Sandworm-támadással kapcsolatban írtam, nem tartom valószínűnek, hogy mostanában sokkal több részletet tudhatnánk meg az esetről.