Az elmúlt időszak egyik legkomolyabb üzembiztonsági eseménye, a január 8-i európai villamosenergia-rendszer két részre szakadása ismét posztírásra késztette GéPé kollégát:

Az előző posztomban két össze nem függő esetre vezettem le, hogy valójában összefüggenek.

Ennek mintájára ma egy olyan esetet mutatok be, aminek nincs kiberbiztonsági relevanciája. Vagy talán mégis?

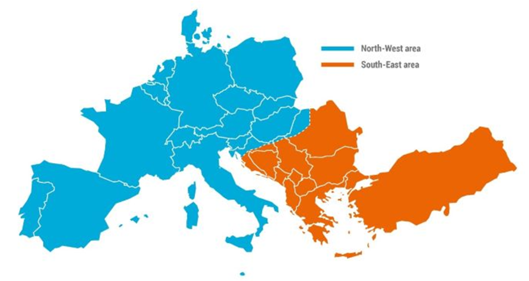

Január 8-án ritka esemény történt. Az egységes európai villamosenergia rendszer közép-európai idő szerint 14:05-kor két részre szakadt, az ábrán kékkel jelölt észak-nyugati és a sárgával jelölt dél-keleti részre. Forrás

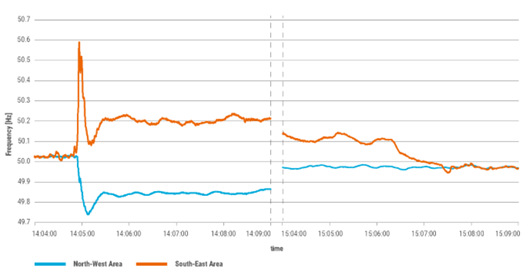

A szétválás után az észak-nyugati hálózatrészben a villamosenergia-termelésnél mintegy 6.3 GW-tal nagyobb fogyasztás miatt csökkeni kezdett a frekvencia. Ugyanakkor a dél-keleti hálózatrészben a fogyasztásnál nagyobb termelés miatt nőni kezdett a frekvencia. Az észak-nyugati hálózatrész frekvencia csökkenésének megállítására Francia- és Olaszországban mintegy 1.7 GW értékben nagyfogyasztók kerültek lekapcsolásra. Ugyanakkor a dél-keleti hálózatrész termelési többletére tekintettel ott termelő kapacitások kerültek lekapcsolásra. Az európai villamosenergia-rendszer bő 1 órán keresztül két részre szakadva, az alábbi ábra szerinti frekvencia eltérésekkel és mozgásokkal üzemelt mindaddig, amíg a két hálózatrészt összekapcsolva sikerült helyreállítani az egységes rendszert.

Az eddigi – még nem minden részletre kiterjedő, de fő vonalaiban helytálló – elemzés szerint a horvátországi Ernestinovo alállomásban a két 400 kV-os ún. gyűjtősínt összekapcsoló ún. sínáthidaló megszakítót az ún. túláramvédelem kikapcsolta. Jelenleg még nem ismert, hogy valóban volt-e olyan áramnövekedés, amely indokolta a túláramvédelem működését, avagy a védelem valójában indok nélkül kapcsolta ki a sínáthidaló megszakítót.

Nyilván felmerül a kérdés, hogy mindennek mi a kiberbiztonsági relevenciája?!

Nézzük a történtek lényegét! Valahol Európában egyetlen (!) megszakító kikapcsolódása úgy hasította szét – és tette átmenetileg instabillá – az egységes európai villamosenergiarendszert, hogy az egységes, stabil üzemet csak 1 óra múltán sikerült helyreállítani.

Ennek tudatában gondoljunk bele a következőbe! Mi van akkor, ha egy magasan képzett, erőforrásokban gazdag (mondjuk APT) támadó is azonosítani tudja ezt az egy – vagy további néhány – kulcsfontosságú megszakítót és SCADA és/vagy RTU és/vagy védelmi sérülékenységet kihasználva kikapcsolja az(oka)t.

Ne gondoljuk azt, hogy ez képtelenség! Nem túl sok kutakodással (akár passzív OSINT révén is) megismerhető az európai villamosenergia-rendszer topológiája. Némi szakértelemmel felépíthető a hálózat számítógépes modellje, amelyen aztán szimulálható a különféle kapcsolások hatása. Egy állami hátterű támadónak, egy APT-nek ez nem lehet gond. Emlékezzünk a pl. Pivnichna-i (Ukrajna) átviteli hálózati alállomás elleni 2016. évi támadásra, amely a gyakorlatban mutatta meg a támadó magas szintű villamostechnológiai ismereteit!

Európában leginkább a 2006. november 4-ei kontinentális üzemzavar mutatta meg azt, hogy sajnos lehetnek olyan rendszerelemek, melyek kikapcsolása lavinaszerű kikapcsolódásokat – ezzel nagy kárral járó, kiterjedt ellátatlanságot – okozhat. Észak-Németországban, egy túlméretes hajó biztonságos áthaladására tekintettel, elővigyázatossági okból, egy a folyón átívelő 400 kV-os távvezetéket kikapcsoltak. A műveletet gondosan megtervezték, a várható terheléseloszlást modellezték. Viszont valamely okból a tervezettnél előbbre hozták a kikapcsolást. Ekkor viszont a modellezettől eltérőek voltak a terhelés viszonyok. A távvezeték kikapcsolása nyomán meginduló sorozatos túlterhelődések miatti vezeték kiesések után az egységes európai villamosenergia-rendszer 18 mp alatt három részre szakadt. Az egyik „szigetben” a blackout csak tömeges fogyasztói korlátozással, hatalmas kárt okozva volt megelőzhető. Ebben az esetben is volt tehát egy olyan kritikus hálózati elem, melynek kikapcsolása rendszerüzemzavart volt képes kiváltani.

Vegyük észre, hogy mind az idén januári, mind a 2006. novemberi kontinentális rendszerüzemzavarokat is egyetlen (!) hálózati elem kiválása okozta. Ne legyen kétségünk, hogy az a támadó, aki egyetlen rendszerelemet ki tud ejteni, az ne lenne képes további, előzetesen jól kiválasztott rendszerelemek kiejtésével súlyosbítani a hatásokat, akár a blackout-ig!

Az USA már évekkel korábban felismerte a néhány kritikus hálózati elem kiejtésével előidézhető, akár kontinentális kiterjedésű üzemzavar veszélyét. A 2014-ben elvégzett vizsgálat szerint az USA 55.000 alállomása között található 9 olyan alállomás (négy keleten, három nyugaton, kettő pedig Texasban), melyeknek egy kánikulai napon történő kiejtése kontinentális blackout-ot képes kiváltani.

Az idén januári eset rámutatott arra, hogy az európai villamosenergia-rendszernek lehetnek olyan kritikus állapotai, amelyekben egy vagy néhány rendszerelem kiesése – rosszabb esetben támadó általi kiejtése – kiterjedt üzemzavart, szélső esetben blackout-ot okozhat.

Növeli ennek esélyét, ha óvatlanul, nem törődve a támadó által végezhető OSINT révén megszerezhető adatok kockázatával, mi magunk tesszük elérhetővé számára hálózatunk érzékeny adatait.

De legfőképp ne becsüljük le a támadó képességét! Ahogy Szun-Ce írta: „Ne becsülj alá egyetlen ellenséget sem, mert könnyen lehet, az pontosan erre számít.”